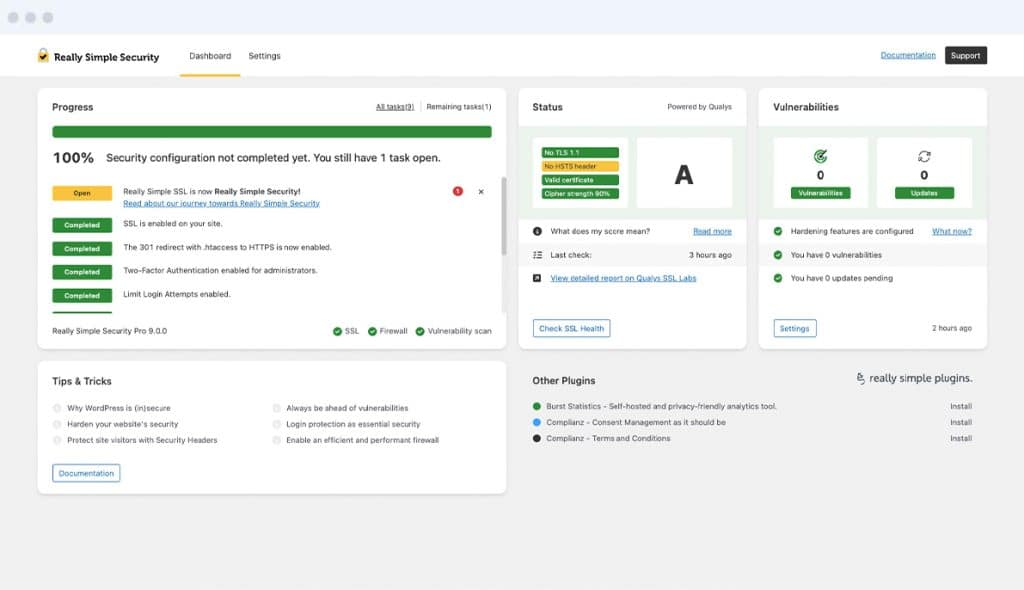

在Really Simple Security(之前叫 Really Simple SSL)插件中,發現了一個嚴重的身份驗證繞過漏洞。如果該漏洞被成功利用,攻擊者可能會遠程獲得易受攻擊站點的完全管理員權限。

該漏洞編號為CVE-2024-10924(CVSS評分:9.8),影響插件的免費版和付費版,且已安裝在超過400萬個WordPress站點上。

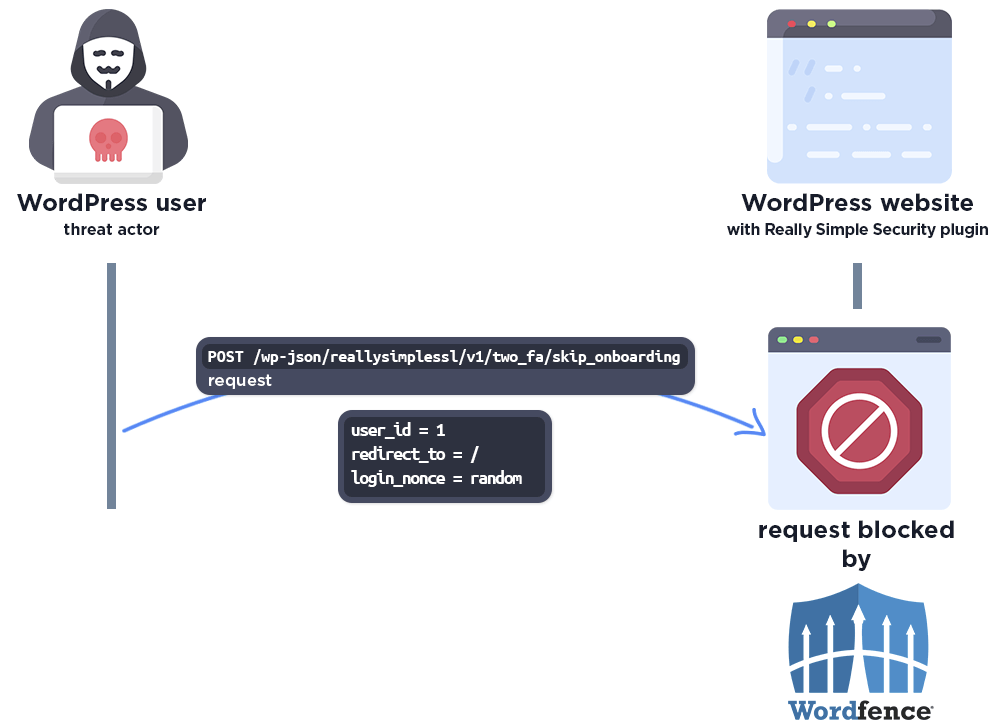

「該漏洞可被腳本化,意味着它能夠轉化為大規模的自動化攻擊,專門針對WordPress網站,」Wordfence的安全研究員István Márton表示。

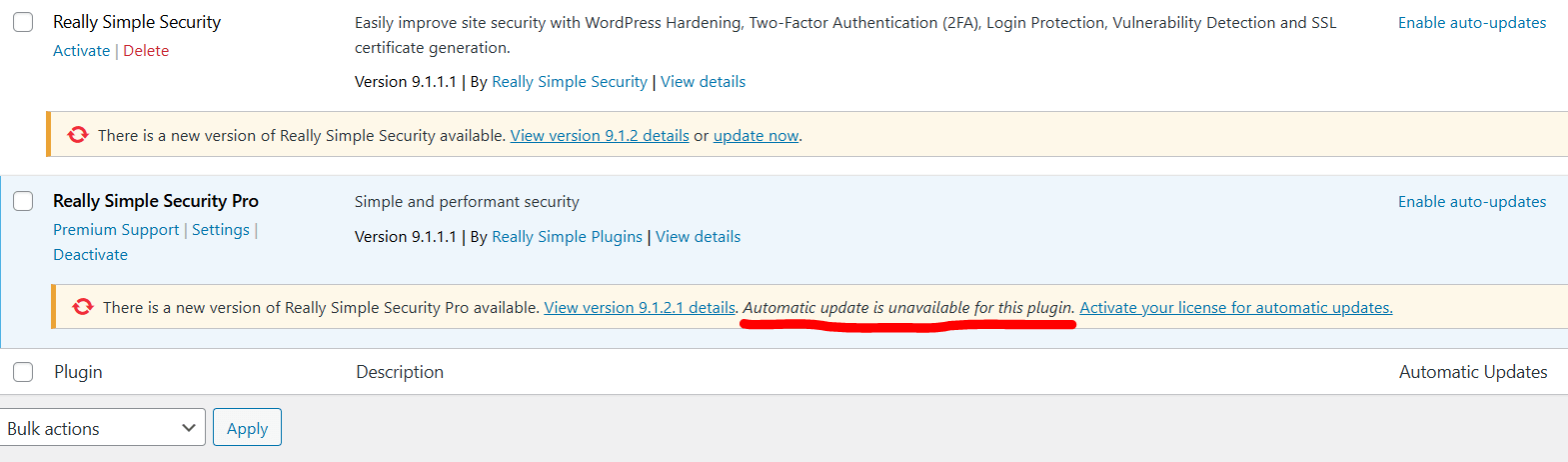

在2024年11月6日的負責任披露後,漏洞已在一週後的9.1.2版本中修復。為了防止漏洞濫用,插件維護者已與WordPress合作,在公開披露之前強制更新了所有運行該插件的站點。

根據Wordfence的報告,該身份驗證繞過漏洞存在於9.0.0到9.1.1.1版本之間,問題出在「check_login_and_get_user」函數中對用户驗證錯誤的處理不當,從而使得未認證的攻擊者能夠在啓用雙因素認證的情況下,以任意用户身份(包括管理員)登錄。

WordPress插件漏洞 「不幸的是,雙因素認證的某些功能實現不當,導致未認證的攻擊者僅需發送一個簡單的請求,就能訪問任何用户賬户,包括管理員賬户,」Márton補充道。

如果漏洞被成功利用,可能會導致嚴重後果,攻擊者可能會劫持WordPress站點,並將其進一步用於犯罪活動。

此次披露幾天後,Wordfence又揭露了另一個在WordPress的WPLMS學習管理系統(WordPress LMS)中的關鍵漏洞(CVE-2024-10470,CVSS評分:9.8)。該漏洞可能允許未認證的攻擊者讀取和刪除任意文件,甚至可能導致代碼執行。

具體而言,WPLMS主題(4.963版本之前)存在「由於文件路徑驗證和權限檢查不足,導致任意文件讀取和刪除」的漏洞,使得未認證的攻擊者能夠刪除服務器上的任意文件。

「這使得未認證的攻擊者能夠讀取和刪除服務器上的任何文件,包括站點的wp-config.php文件,」報告指出。「刪除wp-config.php文件會迫使站點進入安裝狀態,攻擊者能夠通過將其連接到自己控制的數據庫,從而發起站點接管。」

發表回覆